En la era digital actual, el Internet de las Cosas (IoT) se ha convertido en una fuerza omnipresente, transformando la forma en que vivimos, trabajamos y nos relacionamos con el mundo que nos rodea. Desde los electrodomésticos inteligentes en nuestros hogares hasta los vehículos autónomos en nuestras calles, el IoT está conectando dispositivos a una escala sin precedentes. Sin embargo, esta interconexión masiva conlleva riesgos significativos, y es crucial comprender a fondo cuáles son las desventajas de las redes sociales que se entrelazan con este ecosistema. Las redes sociales, inherente y profundamente conectadas al IoT, se exponen a nuevas vulnerabilidades y complejidades en seguridad. La privacidad, la seguridad y la confianza se ven amenazadas, generando preocupaciones legítimas sobre el impacto del IoT en nuestra sociedad.

El presente artículo tiene como objetivo explorar en detalle los peligros ocultos detrás de la tecnología IoT, ahondando en sus vulnerabilidades de seguridad, desafíos de privacidad y posibles consecuencias negativas para los usuarios y la sociedad en general. Analizaremos las implicaciones de la conectividad constante, examinaremos las amenazas de ciberataques y discutiremos las medidas que se pueden tomar para mitigar estos riesgos. Además, identificaremos cómo las cuáles son las desventajas de las redes sociales se magnifican dentro del contexto del IoT, resaltando la necesidad de una gestión cuidadosa de los datos y la implementación de protocolos de seguridad robustos. Este análisis permitirá una comprensión más profunda de los desafíos que presenta el IoT y las acciones necesarias para garantizar un futuro digital seguro y confiable.

¿Qué es el Internet de las Cosas (IoT) y por Qué es Tan Importante?

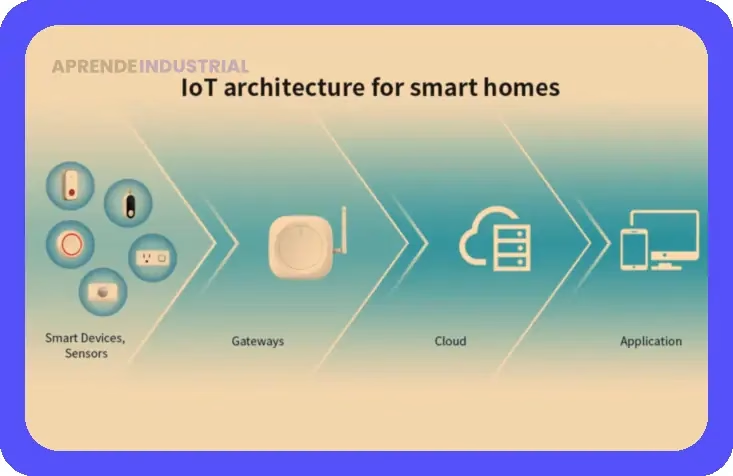

El Internet de las Cosas, o IoT, es una red de objetos físicos – "cosas" – que están integrados con sensores, software y otras tecnologías para conectarse e intercambiar datos con otros dispositivos y sistemas a través de Internet. No se trata solo de computadoras y teléfonos inteligentes; incluye una amplia gama de objetos, como electrodomésticos, vehículos, dispositivos médicos, sistemas de control industrial e incluso ropa. El objetivo principal del IoT es permitir que estos dispositivos recopilen y compartan datos, automatizando tareas, mejorando la eficiencia y proporcionando información valiosa para la toma de decisiones. Las 10 ventajas del internet que el IoT proporciona son evidentes en el aumento de la productividad, la reducción de costos operativos y la mejora de la calidad de vida. Por ejemplo, en la agricultura de precisión, los sensores IoT pueden monitorear las condiciones del suelo y del clima, permitiendo a los agricultores optimizar el riego y la fertilización. En las ciudades inteligentes, los dispositivos IoT pueden recopilar datos sobre el tráfico, la calidad del aire y el consumo de energía, ayudando a mejorar la eficiencia urbana y la sostenibilidad.

La adopción del IoT está creciendo rápidamente, impulsada por la disminución del costo de los sensores, el aumento de la conectividad a Internet y la disponibilidad de plataformas de análisis de datos. Se estima que miles de millones de dispositivos estarán conectados a Internet en los próximos años, generando una explosión de datos que transformará la forma en que interactuamos con el mundo. La capacidad de recopilar y analizar grandes cantidades de datos es una de las cuáles son las ventajas clave del IoT, permitiendo a las empresas y organizaciones tomar decisiones más informadas y optimizar sus operaciones. Además, el IoT facilita la creación de nuevos productos y servicios, abriendo nuevas oportunidades de negocio y generando valor para los usuarios. Sin embargo, junto con estas ventajas, surgen importantes desafíos y riesgos que deben abordarse para garantizar un despliegue seguro y responsable del IoT. Por lo tanto, entender cuáles son las desventajas de las redes sociales y cómo afectan el IoT es crucial para anticipar y mitigar posibles problemas.

Aplicación del IoT en el Entorno Laboral: Paso a Paso

La aplicación del IoT en el entorno laboral puede ser revolucionaria, siempre y cuando se implemente de manera estratégica y segura. Aquí te presento un paso a paso para aprovechar sus beneficios:

- Identifica las Necesidades: Analiza los procesos de tu empresa para identificar áreas donde el IoT pueda optimizar la eficiencia, reducir costos o mejorar la seguridad. Por ejemplo, en una fábrica, podrías monitorear el estado de las máquinas para prevenir fallas.

- Selecciona los Dispositivos Adecuados: Elige sensores y dispositivos que se adapten a tus necesidades específicas. Considera factores como la precisión, la duración de la batería, la conectividad y la compatibilidad con tus sistemas existentes.

- Implementa una Red Segura: Crea una red IoT aislada de tu red principal para proteger tus datos sensibles. Utiliza protocolos de seguridad robustos y actualiza regularmente el firmware de tus dispositivos.

- Analiza los Datos: Implementa un sistema de análisis de datos para recopilar, procesar y visualizar la información generada por los dispositivos IoT. Esto te permitirá identificar tendencias, patrones y oportunidades de mejora.

- Toma Decisiones Informadas: Utiliza los datos analizados para optimizar tus procesos, reducir costos y mejorar la toma de decisiones. Por ejemplo, podrías utilizar los datos de los sensores para programar el mantenimiento preventivo de las máquinas, evitando costosas paradas de producción.

Las Principales Vulnerabilidades de Seguridad del IoT

Una de las internet ventajas y desventajas más críticas a considerar es la seguridad. El IoT está repleto de vulnerabilidades que pueden ser explotadas por atacantes. Muchos dispositivos IoT se diseñan con un enfoque mínimo en la seguridad, lo que los convierte en blancos fáciles para los ciberataques. La falta de actualizaciones de seguridad regulares y la utilización de contraseñas predeterminadas son problemas comunes que exponen los dispositivos a riesgos. La complejidad de la red IoT, con sus múltiples dispositivos y sistemas interconectados, también dificulta la identificación y corrección de vulnerabilidades. Además, muchos dispositivos IoT operan con recursos limitados, lo que dificulta la implementación de medidas de seguridad robustas. Las desventajas y ventajas del internet están directamente relacionadas con esta facilidad de acceso.

Las consecuencias de un ataque exitoso al IoT pueden ser graves. Los atacantes podrían tomar el control de dispositivos, robar datos confidenciales, interrumpir servicios críticos e incluso causar daños físicos. Por ejemplo, un ataque a un sistema de control industrial podría interrumpir la producción de una fábrica o incluso causar un accidente. Un ataque a un dispositivo médico podría comprometer la salud y la seguridad de un paciente. Considerando que las 10 desventajas de la tecnología a menudo están relacionadas con la seguridad, es vital implementar medidas preventivas. Por lo tanto, es crucial abordar estas vulnerabilidades de seguridad para proteger los dispositivos IoT y los datos que manejan.

Cómo Proteger tu Hogar Inteligente de los Ciberataques

Proteger un hogar inteligente de los ciberataques requiere una estrategia en capas:

- Cambia las Contraseñas Predeterminadas: Actualiza inmediatamente las contraseñas predeterminadas de todos tus dispositivos IoT con contraseñas fuertes y únicas.

- Actualiza el Firmware: Mantén el firmware de tus dispositivos IoT actualizado para corregir las vulnerabilidades de seguridad conocidas.

- Segmenta tu Red: Crea una red separada para tus dispositivos IoT para aislarla de tu red principal y proteger tus datos sensibles.

- Utiliza Autenticación de Dos Factores: Activa la autenticación de dos factores siempre que sea posible para agregar una capa adicional de seguridad a tus cuentas.

- Ten Cuidado con los Permisos: Revisa cuidadosamente los permisos que solicitan las aplicaciones de IoT y solo otorga acceso a los datos que son necesarios.

Los Desafíos de Privacidad en el Mundo del IoT

La recopilación masiva de datos por parte de los dispositivos IoT plantea serias preocupaciones sobre la privacidad. Estos dispositivos recopilan información sobre nuestros hábitos, nuestras preferencias y nuestras ubicaciones, a menudo sin nuestro conocimiento o consentimiento explícito. Esta información puede ser utilizada para rastrear nuestros movimientos, predecir nuestro comportamiento e incluso manipular nuestras decisiones. Además, los datos recopilados por los dispositivos IoT pueden ser vulnerables a hackeos y robos, exponiendo nuestra información personal a terceros no autorizados. La cuestión de cuáles son las desventajas de las redes sociales se extiende al IoT, ya que los datos recopilados pueden ser compartidos con plataformas de redes sociales sin nuestro consentimiento informado.

La falta de transparencia y control sobre la recopilación y el uso de datos es una preocupación importante. Muchos usuarios no son conscientes de la cantidad de datos que se recopilan sobre ellos ni de cómo se utilizan esos datos. La regulación de la privacidad del IoT está aún en desarrollo, lo que crea un vacío legal que puede ser explotado por las empresas para recopilar y utilizar datos sin restricciones. Sin embargo, entender cuáles son las ventajas y desventajas del internet nos permite ser más conscientes de los riesgos. Por lo tanto, es crucial establecer normas claras sobre la privacidad del IoT y garantizar que los usuarios tengan el control sobre sus propios datos.

Cuáles son las Desventajas de las Redes Sociales Amplificadas por el IoT

El IoT amplifica las cuáles son las desventajas de las redes sociales de varias maneras. La integración de los dispositivos IoT con las plataformas de redes sociales crea nuevas oportunidades para la recopilación y el intercambio de datos personales. Por ejemplo, un refrigerador inteligente podría compartir información sobre tus hábitos alimenticios con una plataforma de redes sociales, o un reloj inteligente podría rastrear tu ubicación y compartirla con tus amigos. Además, los dispositivos IoT pueden ser utilizados para recopilar información sobre tus intereses y preferencias, que luego puede ser utilizada para dirigirte con publicidad personalizada en las redes sociales. Esta información, combinada con los datos recopilados por las redes sociales, crea un perfil detallado de tu vida digital. La proliferación de dispositivos conectados hace que se generen miles de datos que alimentan a las redes sociales.

La falta de transparencia sobre cómo se utilizan estos datos es una preocupación importante. Muchos usuarios no son conscientes de que sus dispositivos IoT están compartiendo información con las plataformas de redes sociales. Además, el intercambio de datos entre dispositivos IoT y redes sociales puede aumentar el riesgo de hackeos y robos de identidad. Entender cuáles son las desventajas de las redes sociales y cómo se ven agravadas por el IoT es crucial para tomar decisiones informadas sobre qué dispositivos conectar a Internet y con qué plataformas compartir información. La correcta protección de la privacidad se convierte en un punto clave.

El Impacto del IoT en la Seguridad Física

Si bien la seguridad cibernética es una preocupación importante, el IoT también puede plantear riesgos para la seguridad física. Los dispositivos IoT pueden ser utilizados para controlar sistemas críticos, como cerraduras de puertas, sistemas de alarma y sistemas de control de acceso. Si estos dispositivos son hackeados, los atacantes podrían obtener acceso físico a nuestras casas, oficinas o incluso instalaciones gubernamentales. Además, los dispositivos IoT pueden ser utilizados para causar daños físicos, como manipular la temperatura de un hogar, desactivar un sistema de alarma o incluso controlar un vehículo autónomo.

La dependencia del IoT también puede aumentar la vulnerabilidad a desastres naturales o fallas técnicas. Por ejemplo, un fallo en la red eléctrica podría dejar a los hogares inteligentes sin energía, desactivando los sistemas de calefacción, refrigeración y seguridad. La discusión sobre cuáles son las desventajas de las redes sociales se extiende a la seguridad física debido a la dependencia que esta crea. Por lo tanto, es crucial implementar medidas de seguridad física robustas para proteger los dispositivos IoT y los sistemas que controlan. Además, es importante diversificar nuestras fuentes de energía y contar con planes de contingencia en caso de desastres naturales o fallas técnicas.

La Complejidad y la Curva de Aprendizaje del IoT

La complejidad del IoT puede ser un obstáculo importante para su adopción masiva. La configuración y gestión de dispositivos IoT puede ser complicada, especialmente para los usuarios no técnicos. La interoperabilidad entre diferentes dispositivos y sistemas también puede ser un problema, ya que no todos los dispositivos IoT son compatibles entre sí. Además, la cantidad de datos generados por los dispositivos IoT puede ser abrumadora, y la necesidad de analizar y comprender estos datos puede requerir conocimientos especializados. Uno de los principales puntos a considerar son las desventajas y ventajas del internet en términos de experiencia de usuario.

La curva de aprendizaje del IoT también puede ser pronunciada. Los usuarios necesitan aprender a utilizar las diferentes aplicaciones y plataformas que controlan los dispositivos IoT, así como a comprender los conceptos básicos de seguridad y privacidad. Esta complejidad puede frustrar a algunos usuarios y limitar la adopción del IoT. Por lo tanto, es crucial simplificar la experiencia del usuario y proporcionar herramientas y recursos que faciliten la configuración, la gestión y el uso de los dispositivos IoT.

Conclusión

El Internet de las Cosas presenta una oportunidad transformadora para mejorar nuestra calidad de vida, impulsar la eficiencia y crear nuevos servicios innovadores. Sin embargo, no está exento de riesgos. Hemos explorado en detalle los peligros ocultos detrás de esta tecnología, desde las vulnerabilidades de seguridad y los desafíos de privacidad hasta el impacto en la seguridad física y la complejidad para el usuario. Comprender las cuáles son las desventajas de las redes sociales y su interrelación con el IoT es crucial para garantizar un despliegue seguro y responsable.

La seguridad debe ser una prioridad en el diseño e implementación de los sistemas IoT. Es fundamental implementar medidas de seguridad robustas, actualizar regularmente el firmware de los dispositivos, proteger la privacidad de los datos y educar a los usuarios sobre los riesgos y las mejores prácticas. Además, es importante establecer normas claras sobre la privacidad del IoT y garantizar que los usuarios tengan el control sobre sus propios datos. Al abordar estos desafíos, podemos aprovechar al máximo el potencial del IoT mientras minimizamos sus riesgos. La discusión sobre las internet ventajas y desventajas debe ser continua para adaptar las estrategias a las nuevas amenazas y oportunidades. Finalmente, para mitigar las 10 desventajas de la tecnología, la colaboración entre fabricantes, desarrolladores, reguladores y usuarios es esencial para construir un futuro digital seguro, confiable y beneficioso para todos.

Preguntas Frecuentes

¿Cuáles son los principales riesgos de seguridad del IoT para las empresas?

Los principales riesgos incluyen el robo de datos confidenciales, la interrupción de servicios críticos, el daño a la reputación y las pérdidas financieras debido a ciberataques.

¿Cómo puedo proteger mi privacidad en un mundo cada vez más conectado?

Revisa la configuración de privacidad de tus dispositivos IoT, utiliza contraseñas fuertes, actualiza regularmente el firmware y limita la cantidad de datos que compartes.

¿Qué puedo hacer si sospecho que mi dispositivo IoT ha sido hackeado?

Desconecta el dispositivo de la red, cambia la contraseña, informa al fabricante y considera reemplazar el dispositivo.

¿Qué es la "seguridad por diseño" en el contexto del IoT?

Es un enfoque que prioriza la seguridad desde las primeras etapas del diseño y desarrollo de los dispositivos IoT, integrando medidas de seguridad en cada capa de la arquitectura.

¿Cómo puedo mejorar la seguridad de mi red doméstica de IoT?

Segmenta tu red, utiliza contraseñas únicas para cada dispositivo, activa la autenticación de dos factores y mantén el firmware actualizado.